UCloud IPSecVPN网关搭建VPN隧道

一、环境准备工作

1.1 子网规划

(1)上海端

VPC:192.168.0.0/16

子网:192.168.0.0/24【注】上海端使用UCloud IPSecVPN产品;VPC下测试主机IP:192.168.0.157

(2)华盛顿端

VPC:10.27.0.0/16

子网:10.27.0.0/24【注】华盛顿端使用UCloud 云主机搭建IPSecVPN;VPC下测试主机IP:10.27.0.224

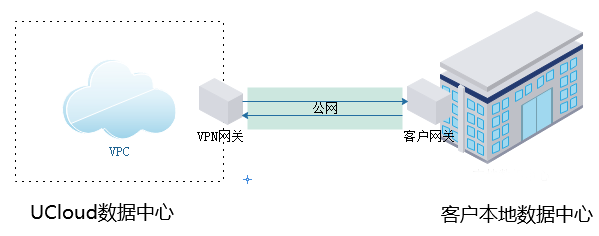

(3)网络架构图

【注】客户本地数据中心,我们这里使用华盛顿云主机代替。

1.2 健康检查

IPSEC VPN使用DPD(dead peer detection)功能来检测对端peer是否存活,类似到其它协议中的hello或keepalive机制。UCloud IPsecVPN采用的就是标准的DPD进行健康检查的。健康检查机制有以下两种:

(1)on-demand 机制,该机制在隧道闲置时间超过指定配置的时间,且此时有报文发送,才会刺激发送 DPD探测消息。

(2)periodic机制,该机制是在超过配置的时间后就会主动发送 DPD 探测消息。

【注】IPSecVPN网关(UCloud侧)健康检查在隧道没有流量的情况下,不会自动拉起,如果对端网关(客户侧)没有主动协商机制,那么VPN隧道就会一直处于中断状态,可以通过手动ping探测触发隧道的建立。

二、UCloud IPSecVPN配置

【注】以下操作均在上海二可用区。

2.1 创建VPN网关

【注】VPN网关公网IP地址:106.75.226.90

2.2 创建客户网关

【注】华盛顿出口IP地址107.155.48.73

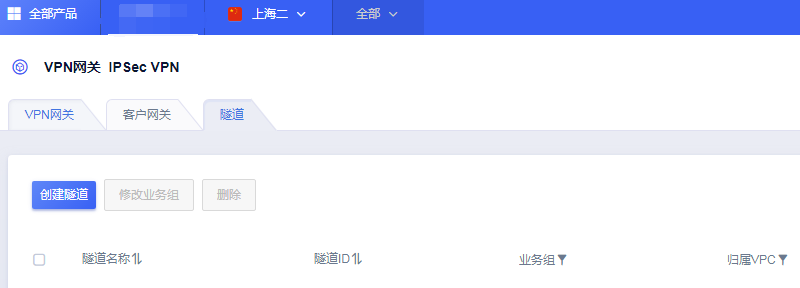

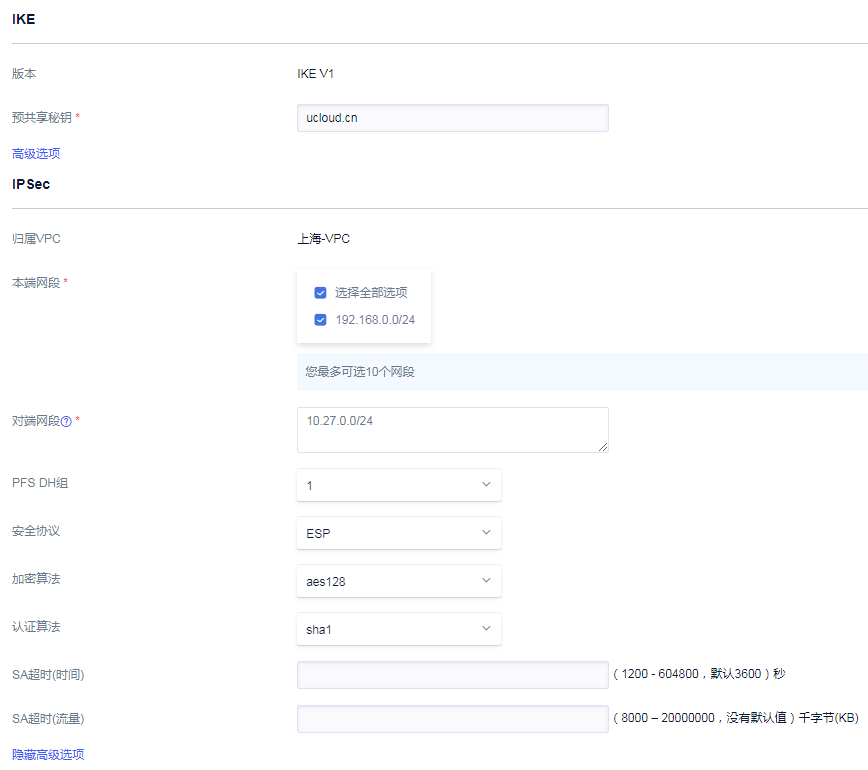

2.3 创建隧道

三、CentOS6.5 IPSecVPN配置

3.1 华盛顿主机信息说明

外网出口IP:107.155.48.73

主机内网IP:10.27.0.224

系统版本:CentOS6.53.2 部署OpenSwan软件

(1)安装OpenSwan软件

yum install openswan lsof -y

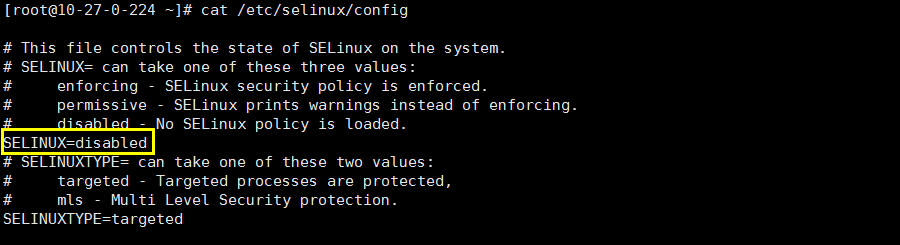

(2)关闭iptables和selinux

service iptables stop chkconfig --level 235 iptables off

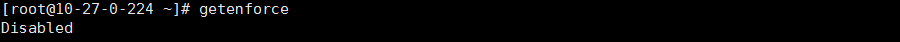

getenforce

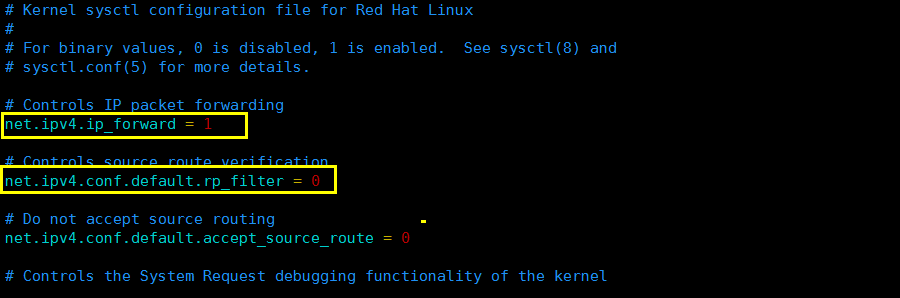

(3)开启主机路由转发及关闭源路由验证

vim /etc/sysctl.conf

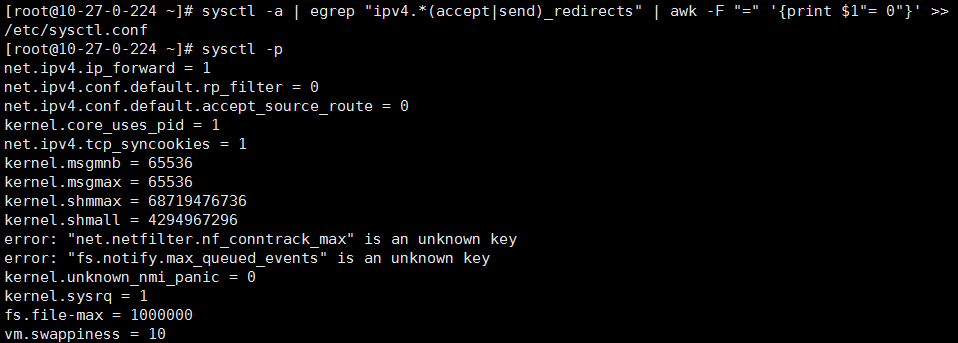

(4)关闭icmp重定向

sysctl -a | egrep "ipv4.*(accept|send)_redirects" | awk -F "=" '{print $1"= 0"}' >> /etc/sysctl.conf#执行一下sysctl -p重新加载一下/etc/sysctl.conf文件

sysctl -p

【注】-p参数表示从指定的文件加载系统参数,如不指定即从/etc/sysctl.conf中加载。

3.3 配置OpenSwan

(1)启动和设置开机自启ipsec

service ipsec start service ipsec enable

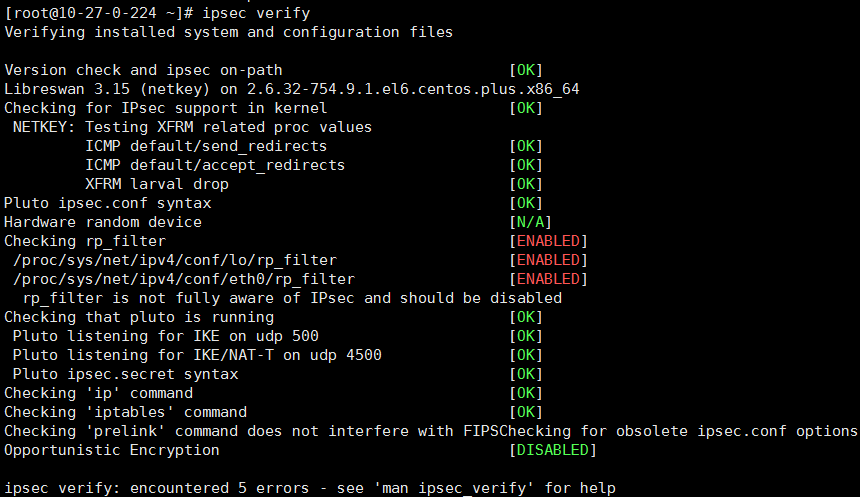

(2)检查

ipsec verify

(3)配置预共享秘钥

#在文件/etc/ipsec.secrets中尾部添加

vim /etc/ipsec.secrets 0.0.0.0 0.0.0.0 : PSK "ucloud.cn"

(4)修改VPN配置文件

cp /etc/ipsec.conf /etc/ipsec.conf.bak >/etc/ipsec.conf

#在/etc/ipsec.conf文件中添加如下的内容

vim /etc/ipsec.conf config setup protostack=netkey # 使用2.6内核内建模块netkey,2.6以下是KLIPS模 nat_traversal=yes # NAT-T 即NAT穿越 logfile=/var/log/pluto.log oe=off conn net-to-net # 名称,可以随意取 ike=aes128-sha1;modp2048 authby=secret phase2=esp phase2alg=aes128-sha1;modp2048 keylife=3600s pfs=no type=tunnel left=10.27.0.224 # 本端内网IP,即用来和其他机器建立连接使用的地址 leftid=10.27.0.224 # id,可以随便填写,只是标识 leftsubnet=10.27.0.0/24 # 本端内网网段 leftnexthop=%defaultroute right=106.75.226.90 # remote address,即对端地址,需要主动去连接的主机 rightsubnet=192.168.0.0/24 # 对端内网网段 rightid=106.75.226.90 # id,可以随便填写,只是标识 rightnexthop=%defaultroute # 使用默认的路由 auto=start # start代表着启动自动连接,如果是add代表只是添加,但并不会连接 include /etc/ipsec.d/*.conf

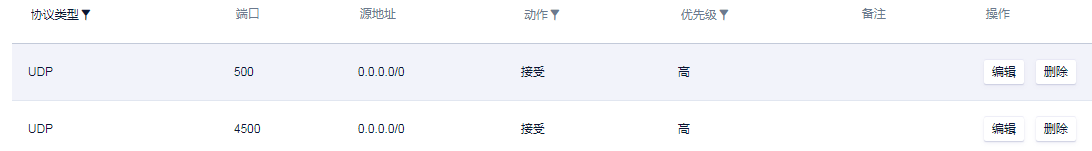

(5)配置外网防火墙

放行UDP的4500和500这两个端口

(6)重启IPSec

service ipsec restart

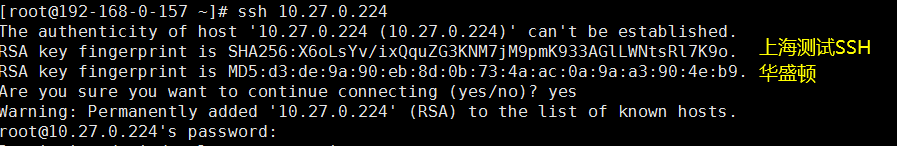

3.4 隧道连通性测试

作者:UStarGao

链接:https://www.starcto.com/service_operations/111.html

来源:STARCTO

著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

UCloud云平台推荐

随便看看

- 2021-06-23 Linux性能异常经典案例分析之包量吞吐

- 2021-01-27数据库宕机以后恢复的过程?如何保证事务的ACID特性?

- 2022-10-01MongoDB切换主节点技巧

- 2021-07-03MySQL压缩包安装教程-二进制

- 2021-09-27DNS域名解析服务器部署